Trojanlar ve temizleme yöntemleri

Trojan nedir?

Trogenlar girdiği bilgisayarın belirli bir portunu açıp bağlanacak client programından gelecek komutları dinler. Genelde server client mantığı ile çalışırlar. Server programları çalıştıkları sistemlerde sürekli açık bulunmak zorundadırlar. Sistemin kullanamadığı portlardan (1-65535) birisi sürekli açık durur. Gelen paketler bu porttan alınarak server programınca işleme geçirilir. Genelde trojanlar istisna olmadıkça Windowsun açıklarını kullanırlar. Backorifice çıktığında Bill Gatesin sarfettiği kelimeler gerçekten çok komikti ” Back Orifice programını download etmeyin. Bu program zararlı.” Çok doğru ve hiçbir işe yaramayacak bir öğüt. Trojanlar uzun bir zamandır vardı. Değişik amaçlarla kullanılırlardı. Mesela sistemin bilgilerini çalıp trojanı yazana ulaştırmak gibi… Ama son zamanlarda sayıları müthiş bir artış gösterdi. Netbus ve Back Orifice ile başlayan trojan salgını gittikçe yaygınlaştı. Artık trojan yardımı ile birisinin bilgisayarına girip dosyalarını karıştıran herkes kendini hacker zannediyor. Bu trojanlardan en yaygını netbus oldu. Öyleki trojan deyince Netbus akla gelmeye başladı. O kadarki artık bilgisiz kullanıcılar, birkerelik deneme amacıyla en yakın arkadaşına bile bu trojanı program, oyun vs. diye vermeye başladı. Bir anlık aldıkları zevkten sonra çıkarken unutulan serverlar başkalarının o bilgisayara hükmetmesini sağladı. Bu şekilde kişiden kişiye müthiş bir hızla yayıldı. Pek çok kişi sadece bir kez aktif olacağını düşünmüştü. Ama böyle bir şey trojan mantığına ters düşerdi.

Neyseki trojanlarında açıkları var. İlk trojanlar kendilerini hiç iyi gizleyememişti.

Çeşitleri;

Netbus:

Mesela çok popüler olan 1.53 trojanı CTRL+ALT+DEL tuşuna basınca çıkan TERMINATE PROGRAM menüsünde gözüküyordu. Buradan deaktif hale gelebiliyordu. Sonra çıkan 1.60 sürümünde dahada iyi gizlenmeye başladı. CTRL+ALT+DEL menüsünde başka isimlerle görünmeye başladı. Siz oradan kapattığınızı sandığınız bir anda başka bir isimle aktif hale geliyordu. 1.70 sürümünde bu menüden tamamen uzaklaştı. Artık CTRL+ALT+DEL tuşuna bastığınızda görmiyeceğiniz bir trogen ortaya çıktı. 2.0 Pro ise ücretli bir sürüm olarak dağıtılmaya başladı. Bu sürümde serevr programının tüm ayarlarını menü aracılıyla yapabiliyorsunuz. Böylece serverin görünmez, her açılışta aktif olan, açacağı port gibi ayarları size bırakmışlar. Bu trojan sürekli aktif hale gelmek için registry başlangıcını kullanıyor. Registryinin

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run

Anahtarına kendisini yazıyor böylece windows her açılışta bu programı aktif hale getiriyor. Trojan aktif haldeyken 12345 veya 12346 portlarından birisini açıyor. (Default olarak) Bu portlar client sahibi tarafından değiştirlebiliyor. 1.70 sürümüyle gelen özellikler sayesinde server yüklü bilgisayar internete bağlandığında e-mail yoluyla client sahibine haber veriyor. Trojanı pek çok cleaner temzileyebiliyor. Temsilemek için önce yukardaki anahtarda serverin ismini bulun. Sonra windowsu kapatın MSDOS modunda açın bilgisayarı. Şimdi c:\Windows kalsöründe bu dosyayı bulup silin. Genelde patch.exe isminde dir bu dosya. Bir çark, Mavi bir meşale, uydu ikonu şekline değişik ikonlara sahiptir. MSDOS ta bu dosyayı sildikten sonra tekrar windowsa dönüp registryden bu anahtarda serverin bulunduğu satır silin.

Netbus 2.0 Pro ise netbus programcılarının oldukça ilerlediğini gösteren bir trogen olmuş. Trogen serverinin şifresinin değişmesi portunun değişmesi görünür yada görünmez olması tamamen insayitife bırakılmış. Arayüü çok değişik. 20034 portunu kullanıyor. Dediğim gibi kullanıcı isterse server programı full visible olabiliyor. Yani ekranınızda bir pencerede çıkıyor. Gireni çıkanı gösteriyor. Ama istemezse normal netbus bulma yöntemi var )

Back Ofrice:

Çok güçlü bir trojan. Netbus kadar populer olamamasının tek sebebi kullanımının netbusa oranla zor olması. Ama çok fonksiyonel bir trogen. Rakiplerine pek çok konuda fark atabilecek bir yapıda. Bu trojan gizlenme konusunda çok yetenekli. Diğer trojalar gibi CTRL+ALT+DEL menüsünde görünmez. Dosya ismini boşluk karakterine çevirebilir. Böylece Explorer penceresinden baktığınızda özelliklede bilinen dosya türleri için uzantıları gizle seçili ise ikonuda olmayan !! bu programı göremezsiniz. 31337 nolu portu açık bırakır bu trojan. İnanılmaz fonsiyonel bir trojandır. Birisine sesli komut vererek kendi bilgisayarınızı yönetmek gibi bir şeydir. Özellikle client programını kullanan kişi komutları nasıl kullanacağını biliyorsa kullanıcı için kabus olabilir. Bu trojanın tek bir sürümüçıktı (bildiği kadarıyla) 1.30 versiyonu. Ama bu trojan için Plug-inler kullanıma sunuldu. DLL dosyaları sayesinde çok rahatça gelişti. Bu trojanın arayüzünü beğenmeyenler kendilerine bir GUI (Kullanıcı Grafik Arayüzü) yaparak piyasaya sürdüler. Bu trojan bulaşmayı çok iyi beceriyor. Yine netbus gibi çalıştığında hiçbir şey hissetmiyorsunuz. Bir kere çalıştırmak yeterli. Kendisini registrye yazarak sürekli aktif halde kalmayı beceriyor. Yazdığı anahtar ise;

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\RunServices

Anahtarı. Burada etarfında bir yazı olmayan ” .exe” gibi yada ” ” gibi bir satır varsa bu satır silin. Bu trojanı windows altında silmeyin kendisini bir çok yere kopyalıyor. MSDOS komut istemine çıkıp bellekten silinmesini sağlayın. Sonra dosta bu dosyayı c:\Windows\System klasöründen temizleyin. En son windowsa girip registryi son bir defa kontrol edin.

Bu trojan sadece bir server olarak geldiği gibi, bir e-mail, bir kurulum programı yada bir oyun olarak gelebilir. Bu yüzden oldukça kolay bulaşır zor temizlenir başa beladır. PWL dosyalarını kırmaya gerek kalmadan deşifre edebilir. Full Access verir.

Backdoor Trogen:

Contact:

ICQ: 5760044

Email: zemac@bigfoot.com

HP: Linkleri Görebilmek İçin Kayıt Olmanız Gerekmektedir. Kayıt Ol or Giriş Yap

MsgBoard Linkleri Görebilmek İçin Kayıt Olmanız Gerekmektedir. Kayıt Ol or Giriş Yap

Zemac tarafından kodlanmış bir trogen. Kendisini gizleyebiliyor. Ne yazıkki tam deneme fırsatım olmadı çünkü serveri bile çalıştıramadım L (Hata verdi ) Hangi portu kullandığını söyleyemiyorum ama bulaşma şekli konusunda bilgi verebilirim. Kendisini ismini değişitirip Windows klasörüne kopyalıyor. Notepa.exe ismini alıyor. Dikkatsiz bir kullanıcı bunu notepad zannedebilir rahatça. Registry kullanıyor aktif hale gelmek için.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Anahtarına; Notepad(c:\windows\notpa.exe /o=yes) komutunu yazarak sürekli aktif halde bulunmayı garantiliyor. Temizlemek için önce registryi bu trojandan kurtarın. Sonra MSDOS komut istemine inerek notepa.exe dosyasını silin. Tekrar windowsa registrye dönüp trogen kalmışmı kontrol edin.

Devil 13:

Devil 13 kısıtlı özellikleri olan bir trogen. Aşırı tehlikeli bir trogen değil. Ama sonuçta bir trogen ve burada yer alıyor. 65000 portu kullanıyor. Çeşitli isimlerde gelebiliyor default olarak ICQFlood, OPScript, Socket, winamp, wingenocide gibi adlarla karşınıza çıkabilir. Daha çok saldırgan özellikleri ile dikkat çekiyor. Spy olmaktan çok bir asker gibi hareket ediyor. J Sistemi yeniden başlattığınızda aktif hale gelmiyor. Sadece server programını el ile çalıştırdıysanız aktif durumda bulunuyor.

Net Monitör:

Bu trogen Netbusun az fonksiyonlu hali gibi bir şey. Üç değişik server tipi var genelde çok ufak server dosyaları var (zipli hali 13 kb). Göze batan özellikleri screenshotları bir web sitesine bağlanrak buradan almanız. VE 3 portu birden açması.

TCP 0.0.0.0:7306 0.0.0.0:0 LISTENING

TCP 0.0.0.0:7307 0.0.0.0:0 LISTENING

TCP 0.0.0.0:7308 0.0.0.0:0 LISTENING

Portlarını açarak clientten komut bekliyor. Sistem açılışında aktif hale geliyor. Bunun için Registry kullanıyor. Ama ilginç yanı registryden sildiğinizde hala hafızada aktif ise hemen registrye tekrar yazılıyor.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run-]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

anahtarlarına “netspy”=”netspy.exe” şeklinde yazılıyor. Temzilemek için windowsu kapatıp MSDOS komut isteminde açın sistemi. Yukardaki anahtarda yazılı değerdeki server dosyasının ismini windows klasöründe bulup silin. Sonra windowsa dönüp registryden bu değeri silin.

Girl Friend:

İşte tehlikeli bir trojan daha. En büyük özelliklerinden birisi windowsta casus gibi çalışıp yazdığınız tüm passwordleri log tutarak client istediğinde listeleyebiliyor. 21554 nolu portu kullanıyor. Bulaşması kolay ama temizlenmesi oldukça uğraştırıcı. Back Orificenin silkrope adlı plug-in kullanarak başka bir program içine gizlenebiliyor. Böylece aslında sistem dosyası çalışıyor gözüküyor ama gerçek sistem dosyası yanında trojan server ‘inide çalıştırıyor. Her açılışta aktif hale geliyor. Port numarası değişitirilen trojanlardan. Kendisini registrye yazarak aktif halde kalıyor.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Anahtarına yazılıyor. Temizlik için diğer trojanlar ile aynı yolu izleyin önce MSDOS başlatıp trojanın server dosyasını silin. Sonra registry temizliği yapın.

Master Paradise:

Çok ilginç bir trojan. 40421 nolu portu işgal ediyor.Normal trojanların tersine gizlenmek için bri şey yapmıyor. Pek kullanılmayan bir trojan. Sistemde sürekli aktif halde bulunması veya bulunmaması client sahibine bağlı. Ama çok kolay tespit edilebiliyor. Kendisini sistem çubuğuna yerleştirip hemen fark edilmesini sağlıyor. Böylece temzilemek oldukça kolay oluyor. Geliş şekillleri ise ilginç. Bir oyun olarak gelebiliyor. Siz oyunu çalıştırınca oda aktif hale geçiyor. Mesela Bill Gatesin yüzüne şapka fırlattığınız bir oyun yerine geçebiliyor. Keyhook.dll dosyasına ihtiyaç duyuyor. Otomatik başlama yeri klasik anahtar,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Temizlemek için bu registryden silmeniz yeterli.

Millenium:

Bu trojanın server dosyası oldukça küçük. Sistemi update ettiği öne sürüyor çalıştığında şüphe uyandırmıyor. 20000 ve 20001 portlarını açık bırakıyor. Sistem reboot sırasında aktif hale geçiyor. CTRL+ALT+DEL menüsünde sistem dosyası halinde gözükerek bir bakıma gizleniyor. Fazla bir tehlike teşkil etmiyor özellikleri itibari ile. Ama sonuçta trogen olması önemli. Sistem açılış dosyalarına yazıyor kendini. Diğerlerinin aksine sadece registry kullanmıyor. Win.ini dosyasının run parametresini de kullanıyor.

Registryde,

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

“Millenium”=”C:\\windows\\system\\reg66.exe”

şeklinde yer alırken win.ini dosyasına

[windows]

load=

run=C:\windows\system\reg66.exe

NullPort=None

Şeklinde yazılıyor. Temizlik için diğer trojanlardan farklı olarak win.ini dosyasında

run=C:\windows\system\reg66.exe satırını

run=

olarak değiştirmek yeterli oluyor. Trogeni açığa çıkaran bir diğer açık ise sistemi yawaşlatması.

TROJAN PORTLARI

Netbus 1.53 : 12345

Netbus 1.60 : 12345

Netbus 1.70 : 12345, 12346

Netbus 2.0 Pro : 20034

Back Orifice : 31337

Deep Bo : 31338

Girl Friend : 21554

Millenium : 20000, 20001

Master Paradise : 40421

Hacker Paradise : 456

Socket De Troge: 30303

Netmonitör : 7306, 7307, 7308

Devil 13 : 65000

Gjammer : 12076

Trojanları nasıl buluruz

Trojanları bulmak için kullanacağımız programlar aslında siz,n bilgisayarınızda olan programlar. Ama bunları çoğu zaman verimli bir şekilde kullanamayız. Sadece yer kaplar şimdi onlardan yararlanma zamanı geldi.

Netstat.exe (c:\Windows— Windows 95-98)

MSCONFIG (c:\Windows— Windows 98 – Windwos 95 çalışır)

MSINFO c:\Windows— Windows 98 sürümü –Windows 95 çalışır.)

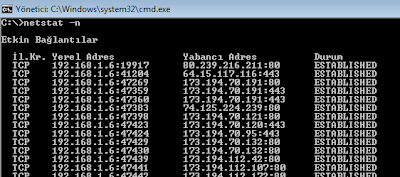

Eğer sisteminizde trojan olduğundan şüpheleniyorsanız MSDOS Promtunu açın başlat menüsünden. ” netstat -a -n ” yazın. Bu komut sizin aktif haldeki tüm portlarını gösterir. Yalnız bu komutu hiçbir internet bağlantısını yapmadan ve tüm programlarınız kapalı iken yapın. Aşağıdaki gibi bir ekran gelmeli;

C:\WINDOWS>netstat -a -n

Etkin Bağlantılar

Proto Yerel Adresi Yabancı Adres Durum

TCP 192.168.0.1:137 0.0.0.0:0 LISTENING

TCP 192.168.0.1:138 0.0.0.0:0 LISTENING

TCP 192.168.0.1:139 0.0.0.0:0 LISTENING

UDP 192.168.0.1:137 *:*

UDP 192.168.0.1:138 *:*

C:\WINDOWS>

Burada ip numaraları her zamna değişiktir. Ama genelde 127.0.0.1 dir. Bu internete bağlı değilken LOCAL Hostunuzun aldığı ip numarasıdır. Yukardaki örnekte ethernet kartının ip numarası gözüküyordu. Bu komutu kullanmamızın sebebi trojanların en büyük açıkalrından birinden faydalanmak. Trojanlar siz internete bağlı değilken bile belirli portlarınızı açık tutarlar. Netstat komutu ile sistemimizdeki açık portları görmüş oluyoruz. Böylece sıradışı portları tespit ederiz. Aşağıda genel portlar verilmiştir.

Proto Yerel Adresi Yabancı Adres Durum

TCP 193.192.111.35:1340 193.192.100.100:21 ESTABLISHED -> FTP portu

TCP 193.192.111.35:1343 193.192.100.100:110 TIME_WAIT -> POP 3

TCP 193.192.111.35:1344 195.174.173.72:5103 ESTABLISHED ->ICQ Mesajı

TCP 193.192.111.35:1346 195.174.93.150:6667 ESTABLISHED -> IRC Server

TCP 193.192.111.35:137 0.0.0.0:0 LISTENING

TCP 193.192.111.35:138 0.0.0.0:0 LISTENING

TCP 193.192.111.35:139 0.0.0.0:0 LISTENING

TCP 193.192.111.35:12345 194.174.56.100:12345 ESTABLISHED -> Netbus

C:\WINDOWS>

Burada son satıra bakınca 12345 portuna bir bilgisayarın bağlandığını bu bilgisayarın ip numarasının 194.174.56.100 olduğu gözüküyor. Eğer burada yukarıda verdiğimiz trogen portlarından birisini bulamazsanız trojan yüklü değildir.

Başka bir yol daha var. O an çalışmakta olan tüm programları kapatın. Hoparlör simgesinin olduğu menü bardaki programlarıda kapatın. Sonra MSINFO.exe programını çalıştırın. Soldaki pencereden “Yazılım Ortamı ->Çalışan Görevler’e” gelin. Burada sağ pencerede o an çalışan tüm programları verecektir. Yukarıda bir örneği var.

Burada çalışan tüm programları görebilir ve normal dışı bir program var ise bunuburada görebilirsiniz.

Trojan tespiti için bir diğer yol ise windows açılımında çalışan programları incelemek. Bunun içinde MSConfig.exe programını kullanacağız. Programı çalıştırıp en sağdaki Başlangıç (Startup) Sekmesine gidin. Aşağıdaki gibi bir ekran çıkar..

Burada her sistem açılışında aktif olaack tüm dosyaları görebiliriz. Buraya bakarak açılışta trogen çalışıp çalışmadığını anlayabiliriz.

NOT: Sistem açılışta belirli dosyaları yükler. Autoexec.bat, Config.sys, System.ini, win.ini vb.. Autoexec.bat, win.ini, Registry ve Başlangıç(Startup) klasörü bir programın çalışması için kullanılabilir. Autoexec.bat dosyasına bir win32 uygulaması yazmanız işe yaramaz. Çünkü windows açılamdan önce bu dosya işleme konulur. Windows tabanlı program çalışmaz. Başlangıç veya startup menüsü ise bir trogen için hiç uygun değildir. Çünkü gizlilik en az seviyededir.En amatör kullanıcı bile start menüsünde bu dosyaları görebilir. Silebilir. Bu yüzden iki seçenek kalıyor. Birisi Win.ini dosyasının Run= satırı diğeri ise Registrynin,

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\RunServices]

anahtarları kalıyor. Buraları dikkatli kontrol etmek yeterli olacaktır.

Trojanlar ve temizleme yöntemleri

Trojan nedir?

Trogenlar girdiği bilgisayarın belirli bir portunu açıp bağlanacak client programından gelecek komutları dinler. Genelde server client mantığı ile çalışırlar. Server programları çalıştıkları sistemlerde sürekli açık bulunmak zorundadırlar. Sistemin kullanamadığı portlardan (1-65535) birisi sürekli açık durur. Gelen paketler bu porttan alınarak server programınca işleme geçirilir. Genelde trojanlar istisna olmadıkça Windowsun açıklarını kullanırlar. Backorifice çıktığında Bill Gatesin sarfettiği kelimeler gerçekten çok komikti ” Back Orifice programını download etmeyin. Bu program zararlı.” Çok doğru ve hiçbir işe yaramayacak bir öğüt. Trojanlar uzun bir zamandır vardı. Değişik amaçlarla kullanılırlardı. Mesela sistemin bilgilerini çalıp trojanı yazana ulaştırmak gibi… Ama son zamanlarda sayıları müthiş bir artış gösterdi. Netbus ve Back Orifice ile başlayan trojan salgını gittikçe yaygınlaştı. Artık trojan yardımı ile birisinin bilgisayarına girip dosyalarını karıştıran herkes kendini hacker zannediyor. Bu trojanlardan en yaygını netbus oldu. Öyleki trojan deyince Netbus akla gelmeye başladı. O kadarki artık bilgisiz kullanıcılar, birkerelik deneme amacıyla en yakın arkadaşına bile bu trojanı program, oyun vs. diye vermeye başladı. Bir anlık aldıkları zevkten sonra çıkarken unutulan serverlar başkalarının o bilgisayara hükmetmesini sağladı. Bu şekilde kişiden kişiye müthiş bir hızla yayıldı. Pek çok kişi sadece bir kez aktif olacağını düşünmüştü. Ama böyle bir şey trojan mantığına ters düşerdi.

Çeşitleri;

Mesela çok popüler olan 1.53 trojanı CTRL+ALT+DEL tuşuna basınca çıkan TERMINATE PROGRAM menüsünde gözüküyordu. Buradan deaktif hale gelebiliyordu. Sonra çıkan 1.60 sürümünde dahada iyi gizlenmeye başladı. CTRL+ALT+DEL menüsünde başka isimlerle görünmeye başladı. Siz oradan kapattığınızı sandığınız bir anda başka bir isimle aktif hale geliyordu. 1.70 sürümünde bu menüden tamamen uzaklaştı. Artık CTRL+ALT+DEL tuşuna bastığınızda görmiyeceğiniz bir trogen ortaya çıktı. 2.0 Pro ise ücretli bir sürüm olarak dağıtılmaya başladı. Bu sürümde serevr programının tüm ayarlarını menü aracılıyla yapabiliyorsunuz. Böylece serverin görünmez, her açılışta aktif olan, açacağı port gibi ayarları size bırakmışlar. Bu trojan sürekli aktif hale gelmek için registry başlangıcını kullanıyor. Registryinin

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run

Anahtarına kendisini yazıyor böylece windows her açılışta bu programı aktif hale getiriyor. Trojan aktif haldeyken 12345 veya 12346 portlarından birisini açıyor. (Default olarak) Bu portlar client sahibi tarafından değiştirlebiliyor. 1.70 sürümüyle gelen özellikler sayesinde server yüklü bilgisayar internete bağlandığında e-mail yoluyla client sahibine haber veriyor. Trojanı pek çok cleaner temzileyebiliyor. Temsilemek için önce yukardaki anahtarda serverin ismini bulun. Sonra windowsu kapatın MSDOS modunda açın bilgisayarı. Şimdi c:\Windows kalsöründe bu dosyayı bulup silin. Genelde patch.exe isminde dir bu dosya. Bir çark, Mavi bir meşale, uydu ikonu şekline değişik ikonlara sahiptir. MSDOS ta bu dosyayı sildikten sonra tekrar windowsa dönüp registryden bu anahtarda serverin bulunduğu satır silin.

Netbus 2.0 Pro ise netbus programcılarının oldukça ilerlediğini gösteren bir trogen olmuş. Trogen serverinin şifresinin değişmesi portunun değişmesi görünür yada görünmez olması tamamen insayitife bırakılmış. Arayüü çok değişik. 20034 portunu kullanıyor. Dediğim gibi kullanıcı isterse server programı full visible olabiliyor. Yani ekranınızda bir pencerede çıkıyor. Gireni çıkanı gösteriyor. Ama istemezse normal netbus bulma yöntemi var )

Back Ofrice:

Çok güçlü bir trojan. Netbus kadar populer olamamasının tek sebebi kullanımının netbusa oranla zor olması. Ama çok fonksiyonel bir trogen. Rakiplerine pek çok konuda fark atabilecek bir yapıda. Bu trojan gizlenme konusunda çok yetenekli. Diğer trojalar gibi CTRL+ALT+DEL menüsünde görünmez. Dosya ismini boşluk karakterine çevirebilir. Böylece Explorer penceresinden baktığınızda özelliklede bilinen dosya türleri için uzantıları gizle seçili ise ikonuda olmayan !! bu programı göremezsiniz. 31337 nolu portu açık bırakır bu trojan. İnanılmaz fonsiyonel bir trojandır. Birisine sesli komut vererek kendi bilgisayarınızı yönetmek gibi bir şeydir. Özellikle client programını kullanan kişi komutları nasıl kullanacağını biliyorsa kullanıcı için kabus olabilir. Bu trojanın tek bir sürümüçıktı (bildiği kadarıyla) 1.30 versiyonu. Ama bu trojan için Plug-inler kullanıma sunuldu. DLL dosyaları sayesinde çok rahatça gelişti. Bu trojanın arayüzünü beğenmeyenler kendilerine bir GUI (Kullanıcı Grafik Arayüzü) yaparak piyasaya sürdüler. Bu trojan bulaşmayı çok iyi beceriyor. Yine netbus gibi çalıştığında hiçbir şey hissetmiyorsunuz. Bir kere çalıştırmak yeterli. Kendisini registrye yazarak sürekli aktif halde kalmayı beceriyor. Yazdığı anahtar ise;

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\RunServices

Anahtarı. Burada etarfında bir yazı olmayan ” .exe” gibi yada ” ” gibi bir satır varsa bu satır silin. Bu trojanı windows altında silmeyin kendisini bir çok yere kopyalıyor. MSDOS komut istemine çıkıp bellekten silinmesini sağlayın. Sonra dosta bu dosyayı c:\Windows\System klasöründen temizleyin. En son windowsa girip registryi son bir defa kontrol edin.

Bu trojan sadece bir server olarak geldiği gibi, bir e-mail, bir kurulum programı yada bir oyun olarak gelebilir. Bu yüzden oldukça kolay bulaşır zor temizlenir başa beladır. PWL dosyalarını kırmaya gerek kalmadan deşifre edebilir. Full Access verir.

Contact:

ICQ: 5760044

Email: zemac@bigfoot.com

HP: Linkleri Görebilmek İçin Kayıt Olmanız Gerekmektedir. Kayıt Ol or Giriş Yap

MsgBoard Linkleri Görebilmek İçin Kayıt Olmanız Gerekmektedir. Kayıt Ol or Giriş Yap

Zemac tarafından kodlanmış bir trogen. Kendisini gizleyebiliyor. Ne yazıkki tam deneme fırsatım olmadı çünkü serveri bile çalıştıramadım L (Hata verdi ) Hangi portu kullandığını söyleyemiyorum ama bulaşma şekli konusunda bilgi verebilirim. Kendisini ismini değişitirip Windows klasörüne kopyalıyor. Notepa.exe ismini alıyor. Dikkatsiz bir kullanıcı bunu notepad zannedebilir rahatça. Registry kullanıyor aktif hale gelmek için.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Anahtarına; Notepad(c:\windows\notpa.exe /o=yes) komutunu yazarak sürekli aktif halde bulunmayı garantiliyor. Temizlemek için önce registryi bu trojandan kurtarın. Sonra MSDOS komut istemine inerek notepa.exe dosyasını silin. Tekrar windowsa registrye dönüp trogen kalmışmı kontrol edin.

Devil 13:

Devil 13 kısıtlı özellikleri olan bir trogen. Aşırı tehlikeli bir trogen değil. Ama sonuçta bir trogen ve burada yer alıyor. 65000 portu kullanıyor. Çeşitli isimlerde gelebiliyor default olarak ICQFlood, OPScript, Socket, winamp, wingenocide gibi adlarla karşınıza çıkabilir. Daha çok saldırgan özellikleri ile dikkat çekiyor. Spy olmaktan çok bir asker gibi hareket ediyor. J Sistemi yeniden başlattığınızda aktif hale gelmiyor. Sadece server programını el ile çalıştırdıysanız aktif durumda bulunuyor.

Bu trogen Netbusun az fonksiyonlu hali gibi bir şey. Üç değişik server tipi var genelde çok ufak server dosyaları var (zipli hali 13 kb). Göze batan özellikleri screenshotları bir web sitesine bağlanrak buradan almanız. VE 3 portu birden açması.

TCP 0.0.0.0:7306 0.0.0.0:0 LISTENING

TCP 0.0.0.0:7307 0.0.0.0:0 LISTENING

TCP 0.0.0.0:7308 0.0.0.0:0 LISTENING

Portlarını açarak clientten komut bekliyor. Sistem açılışında aktif hale geliyor. Bunun için Registry kullanıyor. Ama ilginç yanı registryden sildiğinizde hala hafızada aktif ise hemen registrye tekrar yazılıyor.

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run-]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

anahtarlarına “netspy”=”netspy.exe” şeklinde yazılıyor. Temzilemek için windowsu kapatıp MSDOS komut isteminde açın sistemi. Yukardaki anahtarda yazılı değerdeki server dosyasının ismini windows klasöründe bulup silin. Sonra windowsa dönüp registryden bu değeri silin.

İşte tehlikeli bir trojan daha. En büyük özelliklerinden birisi windowsta casus gibi çalışıp yazdığınız tüm passwordleri log tutarak client istediğinde listeleyebiliyor. 21554 nolu portu kullanıyor. Bulaşması kolay ama temizlenmesi oldukça uğraştırıcı. Back Orificenin silkrope adlı plug-in kullanarak başka bir program içine gizlenebiliyor. Böylece aslında sistem dosyası çalışıyor gözüküyor ama gerçek sistem dosyası yanında trojan server ‘inide çalıştırıyor. Her açılışta aktif hale geliyor. Port numarası değişitirilen trojanlardan. Kendisini registrye yazarak aktif halde kalıyor.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Anahtarına yazılıyor. Temizlik için diğer trojanlar ile aynı yolu izleyin önce MSDOS başlatıp trojanın server dosyasını silin. Sonra registry temizliği yapın.

Master Paradise:

Çok ilginç bir trojan. 40421 nolu portu işgal ediyor.Normal trojanların tersine gizlenmek için bri şey yapmıyor. Pek kullanılmayan bir trojan. Sistemde sürekli aktif halde bulunması veya bulunmaması client sahibine bağlı. Ama çok kolay tespit edilebiliyor. Kendisini sistem çubuğuna yerleştirip hemen fark edilmesini sağlıyor. Böylece temzilemek oldukça kolay oluyor. Geliş şekillleri ise ilginç. Bir oyun olarak gelebiliyor. Siz oyunu çalıştırınca oda aktif hale geçiyor. Mesela Bill Gatesin yüzüne şapka fırlattığınız bir oyun yerine geçebiliyor. Keyhook.dll dosyasına ihtiyaç duyuyor. Otomatik başlama yeri klasik anahtar,

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Run

Temizlemek için bu registryden silmeniz yeterli.

Millenium:

Bu trojanın server dosyası oldukça küçük. Sistemi update ettiği öne sürüyor çalıştığında şüphe uyandırmıyor. 20000 ve 20001 portlarını açık bırakıyor. Sistem reboot sırasında aktif hale geçiyor. CTRL+ALT+DEL menüsünde sistem dosyası halinde gözükerek bir bakıma gizleniyor. Fazla bir tehlike teşkil etmiyor özellikleri itibari ile. Ama sonuçta trogen olması önemli. Sistem açılış dosyalarına yazıyor kendini. Diğerlerinin aksine sadece registry kullanmıyor. Win.ini dosyasının run parametresini de kullanıyor.

Registryde,

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

“Millenium”=”C:\\windows\\system\\reg66.exe”

şeklinde yer alırken win.ini dosyasına

[windows]

load=

run=C:\windows\system\reg66.exe

NullPort=None

Şeklinde yazılıyor. Temizlik için diğer trojanlardan farklı olarak win.ini dosyasında

run=C:\windows\system\reg66.exe satırını

run=

olarak değiştirmek yeterli oluyor. Trogeni açığa çıkaran bir diğer açık ise sistemi yawaşlatması.

TROJAN PORTLARI

Netbus 1.53 : 12345

Netbus 1.60 : 12345

Netbus 1.70 : 12345, 12346

Netbus 2.0 Pro : 20034

Back Orifice : 31337

Deep Bo : 31338

Girl Friend : 21554

Millenium : 20000, 20001

Master Paradise : 40421

Hacker Paradise : 456

Socket De Troge: 30303

Netmonitör : 7306, 7307, 7308

Devil 13 : 65000

Gjammer : 12076

Trojanları bulmak için kullanacağımız programlar aslında siz,n bilgisayarınızda olan programlar. Ama bunları çoğu zaman verimli bir şekilde kullanamayız. Sadece yer kaplar şimdi onlardan yararlanma zamanı geldi.

Netstat.exe (c:\Windows— Windows 95-98)

MSCONFIG (c:\Windows— Windows 98 – Windwos 95 çalışır)

MSINFO c:\Windows— Windows 98 sürümü –Windows 95 çalışır.)

C:\WINDOWS>netstat -a -n

Etkin Bağlantılar

Proto Yerel Adresi Yabancı Adres Durum

TCP 192.168.0.1:137 0.0.0.0:0 LISTENING

TCP 192.168.0.1:138 0.0.0.0:0 LISTENING

TCP 192.168.0.1:139 0.0.0.0:0 LISTENING

UDP 192.168.0.1:137 *:*

UDP 192.168.0.1:138 *:*

C:\WINDOWS>

Proto Yerel Adresi Yabancı Adres Durum

TCP 193.192.111.35:1340 193.192.100.100:21 ESTABLISHED -> FTP portu

TCP 193.192.111.35:1343 193.192.100.100:110 TIME_WAIT -> POP 3

TCP 193.192.111.35:1344 195.174.173.72:5103 ESTABLISHED ->ICQ Mesajı

TCP 193.192.111.35:1346 195.174.93.150:6667 ESTABLISHED -> IRC Server

TCP 193.192.111.35:137 0.0.0.0:0 LISTENING

TCP 193.192.111.35:138 0.0.0.0:0 LISTENING

TCP 193.192.111.35:139 0.0.0.0:0 LISTENING

TCP 193.192.111.35:12345 194.174.56.100:12345 ESTABLISHED -> Netbus

C:\WINDOWS>

Burada son satıra bakınca 12345 portuna bir bilgisayarın bağlandığını bu bilgisayarın ip numarasının 194.174.56.100 olduğu gözüküyor. Eğer burada yukarıda verdiğimiz trogen portlarından birisini bulamazsanız trojan yüklü değildir.

Başka bir yol daha var. O an çalışmakta olan tüm programları kapatın. Hoparlör simgesinin olduğu menü bardaki programlarıda kapatın. Sonra MSINFO.exe programını çalıştırın. Soldaki pencereden “Yazılım Ortamı ->Çalışan Görevler’e” gelin. Burada sağ pencerede o an çalışan tüm programları verecektir. Yukarıda bir örneği var.

Burada çalışan tüm programları görebilir ve normal dışı bir program var ise bunuburada görebilirsiniz.

Trojan tespiti için bir diğer yol ise windows açılımında çalışan programları incelemek. Bunun içinde MSConfig.exe programını kullanacağız. Programı çalıştırıp en sağdaki Başlangıç (Startup) Sekmesine gidin. Aşağıdaki gibi bir ekran çıkar..

NOT: Sistem açılışta belirli dosyaları yükler. Autoexec.bat, Config.sys, System.ini, win.ini vb.. Autoexec.bat, win.ini, Registry ve Başlangıç(Startup) klasörü bir programın çalışması için kullanılabilir. Autoexec.bat dosyasına bir win32 uygulaması yazmanız işe yaramaz. Çünkü windows açılamdan önce bu dosya işleme konulur. Windows tabanlı program çalışmaz. Başlangıç veya startup menüsü ise bir trogen için hiç uygun değildir. Çünkü gizlilik en az seviyededir.En amatör kullanıcı bile start menüsünde bu dosyaları görebilir. Silebilir. Bu yüzden iki seçenek kalıyor. Birisi Win.ini dosyasının Run= satırı diğeri ise Registrynin,

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Run]

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\RunServices]

anahtarları kalıyor. Buraları dikkatli kontrol etmek yeterli olacaktır.

------------------------

TELNET nedir?

UNIX ve IBM Mainframe sistemlere erişmek için kullanılan bir haberleşme protokoludur. 23 numaralı TCP/IP portunu kullanır. Telnet'de şifreler açık olarak gönderildiği için yolda kolayca çalınabilir (unencrypted password). Bu yüzden internete açık sistemlerde tercih edilmez ve portu kapalı tutulur.

Telnet uygulaması çalıştırıldığında bir kullanıcı adı ve bir şifre ile sisteme giriş hakkı elde edilir. Ve karşımıza aşağıdaki gibi bir ileti çıkar:

Kod:

sistem_adı>

Bu ileti bizim komut satırımızdır. Sistemimizin bütün fonksiyonlarını bu iletiye gireceğimiz komutlarla kontrol edebiliriz.

Dreambox ve TELNET

Dreambox, Intel uyumlu işlemciler için tekrardan yazılmış bir UNIX klonu olan LINUX üzerinde çalıştığı için TELNET hizmetini de içerir. Gelişmiş imajlar bize cihazımızı TV ekranındaki OSD menülerden veya WEBIF denilen WEB arayüzü ile kontrol etme imkanı sunarlar. Bu yüzden Telnet'e hiç ihtiyaç duymayabiliriz. Ancak, cihaza yeni bir imaj attığımızda sorun çıkarsa veya çalışmayan bir emulasyonun hata mesajlarını görmek için Telnet kullanmamız gerekebilir. Kanal değiştirmek, sesi alçaltıp yükseltmek için de komutlar gönderebiliriz.

Dreambox'a bağlanırken kullandığımız root kullanıcısı sistem yöneticisidir. Bütün yetkilere sahiptir. Dikkatli olunması gerekir. Sistem çalışmaz hale gelebilir. Ticari uygulamalarda, büyük sistemlerde root kullanıcısı çok nadiren kullanılır (sistem güncellemelerinde, yedeklemede, vs.).

Nasıl çalıştırılır?

Windows'un komut satırından

Kod:

telnet dreambox_ip_adresi

şeklinde çalıştırabilirsiniz. Ayrıca aşağıdaki, Dreambox için yazılmış Windows uygulamaları da telnet içerirler:

- Flash Wizard Pro

- DCC (Dreambox Control Center)

Aşağıda Dreambox için faydalı olabilecek komutları derlemeye çalıştım. Aklınıza gelen başka komutlar veya "Şunu nasıl yaparız?" türünde sorularınız var ise yazın, listeye ekleyeyim. Bu komutların bazıları modelden modele değişiklik gösterebilir veya hiç kullanılmayabilir. Örneğin dm500 ve dm600pvr'lerde USB veya CF mount komutlarıkullanılamaz.

Sevgi ve saygılar.

Sistem

init 6 veya reboot (cihazı yeniden başlatır)

top (çalışan programları kaynak kullanımına göre sıralar, q tuşu ile çıkılır)

ps -ef (yine çalışan işleri gösterir, ama burada cpu kullanımı görünmez)

uptime (sistemin ne kadar süredir açık olduğunu gösterir)

Şifre

passwd (şifre değiştirme programı. Yeni şifrenizi iki kez girmenizi isteyecektir)

Durum İzleme - Sorgulama

cat /proc/meminfo (hafıza durumunu gösterir)

cat /var/tmp/share.onl (gbox peer durumunu gösterir)

cat /var/tmp/ecm.info (şifreli kanalın çözülüş bilgilerini gösterir)

mount (sisteme bağlanmış depolama aygıtlarını gösterir)

Yedekleme

tar cvzf /tmp/ayarlar.tgz /var/keys (emu ayar dosyalarını /tmp altında ayarlar.tgz adlı dosyaya sıkıştırılmış olarak arşivler, yani yedekler)

tar xvzf /tmp/ayarlar.tgz /var/keys (yukardaki yedeği tekrar /var/keys altına açar)

USB, HDD, CF gibi aygıtları bağlama (mount), formatlama

mount /dev/scsi/host0/bus0/target0/lun0/disc /var/mnt/usb (USB belleği /var/mnt/usb altına bağlar)

mount /dev/ide/host1/bus0/target0/lun0/part1 /var/mnt/cf (CF kartı /var/mnt/cf altına bağlar)

umount /var/mnt/usb (USB belleğin bağlantısını iptal eder)

mkfs.ext3 /dev/scsi/host0/bus0/target0/lun0/disc (Dikkat!!! USB belleği formatlar, içindeki herşey silinir.)

Not: Sistemimde HDD yok, bu yüzden HDD mount ile ilgili bilgi veremiyorum.

CIFS bağlama (mount)

mount -t cifs -o user=db,password=db //192.168.0.10/film /hdd (Windows'da film adıyla paylaşıma açılan dizini, IP adresi 192.168.0.10 olan dreambox cihazın /hdd dizinine bağlar)

Emu/CAM başlatma

/var/bin/mgcamd & (mgcamd'yi başlatır)

/var/bin/gbox & (gbox'ı başlatır)

Emu sonlandırma

killall mgcamd (mgcamd emulasyonunu sonlandırır)

killall -9 mgcamd (mgcamd emulasyonunu öldürür, gözünün yaşına bakmaz!)

killall gb veya killall gbox (gbox'ı sonlandırır)

Uygulama sonlandırma

killall enigma (enigmayı kapatır, ve enigma tekrar başlar, yapılan son ayarlar kaybolur)

Dosya Yönetimi

chmod 755 /var/bin/evocamd (evocamd dosyasının modunu çalıştırılabilir -executable- olarak işaretler)

chmod +x /var/bin/evocamd (bir üstteki komutla aynı işi yapar))

chmod 644 /var/keys/SoftCam.Key (SoftCam.Key dosyasını okunur olarak işaretler)

dos2unix /var/keys/cwshare.cfg (Windows'a, sonra tekrar dreambox'a ftp ile gönderilen ve dos formata dönen cwshare.cfg dosyasını tekrar linux formatına dönüştürür)

cp /var/keys/mg_cfg /var/keys/mg_cfg.bak (/var/keys altındaki mg_cfg dosyasının mg_cfg.bak adında bir kopyasını yaratır)

mv /var/keys/keylist.txt /var/keys/keylist.txt.old (/var/keys altındaki keylist.txt dosyasının adını keylist.txt.old olarak değiştirir)

mv /var/tmp/ecm.info /var/keys (/var/tmp altındaki ecm.info dosyasını /var/keys altına taşır)

find / -name satellites.xml (bütün sistemde, yani iç bellek ve bağlı olan aygıtlar dahil, satellites.xml adındaki dosyayı arar ve sonuçları dizin adıyla beraber listeler)

find /var/mnt/hdd -name "*shake*.mp3" (Cihaza bağlı diskte (HDD), içinde shake geçen bütün mp3 dosyalarını bulur ve dizin adlarıyla beraber listeler)

Dizin (klasör) yönetimi

cd /var/keys (/var/keys dizinine geçer, yani üzerinde çalışılan aktif dizin /var/keys olur)

mkdir /var/mnt/cf/yedek (Bağlanmış CF kartın altına yedek adında bir dizin yaratır)

rmdir /var/mnt/cf/yedek (Yukarıda yaratılan dizini siler, ama içinde dosya veya altdizin yoksa)

rm -rf /var/mnt/cf/yedek (Dikkat!!! İçindeki dosya ve altdizinler dahil, CF altındaki yedek klasörünü siler, bilgisayarcı deyimiyle uçurur!)

SWAP (sanal bellek) dosyası

dd if=/dev/zero of=/var/mnt/usb/swapfile bs=1024 count=16384 (/var/mnt/usb altında swapfile adında 16 MB'lik boş bir dosya yaratır, büyüklüğü ayarlamak için yaratmak istediğiniz MB boyutunu 1024 ile çarpıp sonucu count değerine yazın)

mkswap /var/mnt/usb/swapfile (sisteme yukarıda yaratılan dosyanın swap olarak kullanılacağını bildirir)

swapon /var/mnt/usb/swapfile (swap dosyasını kullanıma açar, yukarıdaki cat /proc/meminfo komutuyla swap dosyasının hafızaya bağlandığını görebilirsiniz. Yukarıdaki iki komutun aksine, bu komutu sistem her başlatıldığında çalıştırmak gerekir. Ya da OE imajlarda /etc/fstab dosyasına swap satırı eklenmelidir)

Kontrol

wget "http://root:dreambox@localhost/setVolume?volume=30" (Sesi %30'a getirir)

wget "http://root:dreambox@localhost/setVolume?volume=0" (Sesi sıfıra indirir)

wget "http://root:dreambox@localhost/cgi-bin/message?Mac%20basliyor" (TV ekranina Mac basliyor mesajını yollar. Buradaki %20 boşluk olarak kullanılıyor)

wget "http://root:dreambox@localhost/cgi-bin/rc?106" (Uzaktan kumandanın yukarı ok tuşu, menuler açık değilken sonraki kanala geçer)

wget "http://root:dreambox@localhost/cgi-bin/rc?105" (Uzaktan kumandanın aşağı ok tuşu, menuler açık değilken önceki kanala geçer)

wget "http://root:dreambox@localhost/cgi-bin/rc?141" (Menü/Dream tuşu)

wget "http://root:dreambox@localhost/cgi-bin/rc?1" (Exit/Lame tuşu)

Yeni Kullanıcı Tanımlama

adduser tata (tata adında yetkisiz bir kullanıcı tanımlar, bu kullanıcı kendi ana dizini ($HOME) hariç, sistemdeki dosyaları sadece görüntüler, değişiklik yapamaz)

Not: root haklarına sahip kullanıcı yaratmak için doğrudan bir komut busybox'da, dolayısıyla dreambox'da yok, ancak yeni yaratılan kullanıcının gid'i (group id) /etc/passwd dosyasında 0 olarak değiştirilerek bu yapılabiliyor)

Ağ durumu

netstat -an (Komut ve açıklamalar için @Deimos'a teşekkürler.)

(Cihaza kimlerin bağlı olduğunu, hangi portlara bağlandığını ve hangi portların açık olduğunu gösterir.

LISTEN: açık portlar

ESTABLISHED: o anki bağlı IP

TIME_WAIT: bağlantı olmuş ama çıkılmış)

------------

Komut Satırı Yardımcı Programları(from Microsoft)…

ipconfig /all komutunu kullanarak yapılandırmayı görüntüleme

Status özelliğini kullanarak yapılandırmayı görüntüleme

ipconfig /renew komutunu kullanarak yapılandırmayı yenileme

Repair özelliği

DNS ve DHCP sınıf kimliklerini ipconfig komutunu kullanarak yönetme

ping komutunu kullanarak bağlantıları sınama

arp komutunu kullanarak donanım adresi sorunlarını giderme

nbtstat komutunu kullanarak NetBIOS adları sorunlarını giderme

netstat komutunu kullanarak bağlantı istatistiklerini görüntüleme

tracert komutunu kullanarak ağ bağlantılarını izleme

tracert komutunun çalışma biçimi

tracert ile sorun giderme

Tracert komut satırı seçenekleri

pathping komutunu kullanarak yönlendiricileri sınama

-----

Netstat Komutu

Netstat komutu geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını görüntüler. Bu komut ile bilgisayarınızın bağlı olduğu bağlantı noktaları, internet ile alakalı kullandığınız programaların nerelere bağlandığı ve ethernet istatistikleri gibi bir çok bilgiyi görebilirsiniz. Web sunucularına yapılan ddos saldırılarının kaynağı Netstat komutu ile bulunabilir.

Netstat komutu geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını görüntüler. Bu komut ile bilgisayarınızın bağlı olduğu bağlantı noktaları, internet ile alakalı kullandığınız programaların nerelere bağlandığı ve ethernet istatistikleri gibi bir çok bilgiyi görebilirsiniz. Web sunucularına yapılan ddos saldırılarının kaynağı Netstat komutu ile bulunabilir.

Aşağıda Netstat komutunun tüm parametrelerini görebilirsiniz.

C:\>netstat -?

Geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını

görüntüler.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p proto] [-r] [-s] [-t] [interval]

-a Tüm bağlantıları ve dinleme bağlantı noktalarını görüntüler.

-b Her bağlantıyı veya dinleme bağlantı noktasını oluştururken

kullanılan yürütülebilir dosyaya görüntüler. Bazı durumlarda

bilinen yürütme dosyaları birden fazla bağımsız bileşen

barındırır ve bu durumlarda bağlantıyı veya dinleme bağlantı

noktasını oluştururken kullanılan bileşenlerin sırası

görüntülenir. Bu durumda, altta [] içinde yürütülebilir

dosyanın adı, üstte çağırdığı bileşen görüntülenir ve

TCP/IP’ye ulaşılana kadar bu biçimde devam edilir.

Bu seçeneğin çalışması fazla zaman alabilir ve izinleriniz

yeterli değilse işlem başarısız olur.

-e Ethernet istatistiklerini görüntüler. Bu, -s seçeneğiyle

birleştirilebilir.

-f Yabancı adresler için Tam Etki Alanı Adlarını (FQDN)

görüntüler.

-n Adresleri ve bağlantı noktaları numaralarını sayı

biçiminde gösterir.

-o Her bağlantıyla ilişkili sahip işlem kimliğini görüntüler.

-p proto Proto bölümünde belirtilen protokolün bağlantılarını

gösterir. Proto, TCP, UDP, TCPv6 ya da UDPv6 olabilir.

Protokol başına istatistikleri görüntülemek için

-s seçeneğiyle kullanıldığında, proto değeri IP, IPv6,

ICMP, ICMPv6, TCP, TCPv6, UDP ya da UDPv6 olabilir.

-r Yönlendirme tablosunu görüntüler.

-s Her protokolün ayrı ayrı istatistiklerini görüntüler.

Varsayılan olarak, IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP ve

UDPv6 istatistikleri görüntülenir; varsayılanın bir

alt kümesini belirtmek için -p seçeneği kullanılabilir.

-t Geçerli bağlantı boşaltma durumunu görüntüler.

aralık Her görüntüleme arasında aralıkta belirtilen saniye sayısı

kadar duraklayarak, seçili istatistikleri yeniden görüntüler.

İstatistikleri yeniden görüntülemeyi durdurmak için,

CTRL+C’ye basın. Atlanırsa, netstat önce geçerli yapılandırma

bilgilerini görüntüleyecektir.

C:\>

Netstat komutu ile yukaradaki parametrelerden birini kullanmak için komutun yanına boşluk bırakarak üstteki harflerden birini kullanmanız yeterli (netstat -a gibi) . Komut parametrelerini ayrı ayrı kullanabileecğiniz gibi aynı satırda birkaç komutu aynı anda kullanabilirsiniz.

Aşağıdaki netstat -e komutunu kullanarak bilgisayarınızın ethetnet istatistiklerini görebilirsiniz.

C:\>netstat -e

Arabirim İstatistikleri

Alınan Gönderilen

Bayt 177380600 31692456

Tekli yayın paketi 173145 140625

Tekli yayın olmayan

paketler 1220 8172

Atılanlar 0 0

Hatalar 0 0

Bilinmeyen protokoller

0

C:\>

Aşağıdaki komut ile tüm bağlantıları ve dinleme noktalarını görüntüleyelim.

C:\>netstat -ano

Etkin Bağlantılar

İl.Kr. Yerel Adres Yabancı Adres Durum PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 656

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:49152 0.0.0.0:0 LISTENING 384

TCP 0.0.0.0:49153 0.0.0.0:0 LISTENING 692

TCP 0.0.0.0:49154 0.0.0.0:0 LISTENING 480

TCP 0.0.0.0:49155 0.0.0.0:0 LISTENING 812

TCP 0.0.0.0:49156 0.0.0.0:0 LISTENING 472

TCP 192.168.1.173:139 0.0.0.0:0 LISTENING 4

TCP 192.168.1.173:49166 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49167 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49168 203.109.51.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49169 203.107.29.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49171 62.55.108.45:80 ESTABLISHED 1000

TCP 192.168.1.173:49172 82.118.199.131:80 CLOSE_WAIT 1000

TCP 192.168.1.173:49173 223.41.0.134:443 ESTABLISHED 1000

TCP [::]:135 [::]:0 LISTENING 656

TCP [::]:445 [::]:0 LISTENING 4

TCP [::]:5357 [::]:0 LISTENING 4

TCP [::]:49152 [::]:0 LISTENING 384

TCP [::]:49153 [::]:0 LISTENING 692

TCP [::]:49154 [::]:0 LISTENING 480

TCP [::]:49155 [::]:0 LISTENING 812

TCP [::]:49156 [::]:0 LISTENING 472

UDP 0.0.0.0:123 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:5355 *:* 1052

UDP 0.0.0.0:52497 *:* 952

UDP 0.0.0.0:57601 *:* 2472

UDP 0.0.0.0:57603 *:* 952

UDP 127.0.0.1:1900 *:* 2472

UDP 127.0.0.1:60828 *:* 1000

UDP 127.0.0.1:61714 *:* 2472

UDP 192.168.1.173:137 *:* 4

UDP 192.168.1.173:138 *:* 4

UDP 192.168.1.173:1900 *:* 2472

UDP 192.168.1.173:61713 *:* 2472

UDP [::]:123 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:5355 *:* 1052

UDP [::]:52498 *:* 952

UDP [::]:57602 *:* 2472

UDP [::]:57604 *:* 952

UDP [::1]:1900 *:* 2472

UDP [::1]:61712 *:* 2472

C:\>

Netstat -s komutu ile her protokolün aşağıdaki gibi ayrı ayrı istatistiklerini görüntüleyebilirsiniz.

C:\>netstat -s

IPv4 İstatistiği

Alınan Paket = 59302

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 10412

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 48

Alınan Teslim Edilmiş Paketler = 49729

Çıktı İstekleri = 66838

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 0

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

IPv6 İstatistiği

Alınan Paket = 494

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 49

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 7

Alınan Teslim Edilmiş Paketler = 5023

Çıktı İstekleri = 4981

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 2

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

ICMP4 İstatistikleri

Alınan Gönderilen

İletiler 7 10

Hatalar 0 0

Hedef Ulaşılamaz 7 10

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Kaynak Bastırıldı 0 0

Yeniden Yönlendirir 0 0

Yankı Yanıtları 0 0

Yankılar 0 0

Tarih Bilgisi 0 0

Tarih Bilgisi Yanıtları 0 0

Adres Maskeleri 0 0

Adres Maskesi Yanıtları 0 0

Yönlendirici Bağlantıları 0 0

Yönlendirici Bildirileri 0 0

ICMPv6 İstatistikleri

Alınan Gönderilen

İletiler 40 45

Hatalar 0 0

Hedef Ulaşılamaz 0 7

Paket Çok Büyük 0 0

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Yankılar 0 0

Yankı Yanıtları 0 0

MLD Sorguları 0 0

MLD Raporları 0 0

MLD Yapılanlar 0 0

Yönlendirici Bağlantıları 0 6

Yönlendirici Bildirileri 3 0

Komşu Bağlantıları 16 16

Komşu Bildirileri 21 16

Yeniden Yönlendirir 0 0

Yönlendirici Yeniden Numaralamaları 0 0

IPv4 için TCP İstatistiği

Etkin Bağlantılar = 2631

Pasif Bağlantılar = 19

Başarısız Bağlantı Girişimleri = 8

Bağlantıları Sıfırla = 1554

Etkin Bağlantılar = 157

Alınan Bölütler = 47902

Gönderilen Bölütler = 40262

Yeniden İletilen Bölütler = 18

IPv6 için TCP İstatistiği

Etkin Bağlantılar = 14

Pasif Bağlantılar = 7

Başarısız Bağlantı Girişimleri = 0

Bağlantıları Sıfırla = 10

Etkin Bağlantılar = 2

Alınan Bölütler = 223

Gönderilen Bölütler = 221

Yeniden İletilen Bölütler = 0

IPv4 UDP İstatistiği

Alınan Veri Birimi = 26421

Bağlantı Noktası Yok = 41

Alınan Hatalar = 0

Gönderilen Veri Birimi= 26523

IPv6 UDP İstatistiği

Alınan Veri Birimi = 3255

Bağlantı Noktası Yok = 7

Alınan Hatalar = 0

Gönderilen Veri Birimi= 4682

C:\>

Netstat komutu geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını görüntüler. Bu komut ile bilgisayarınızın bağlı olduğu bağlantı noktaları, internet ile alakalı kullandığınız programaların nerelere bağlandığı ve ethernet istatistikleri gibi bir çok bilgiyi görebilirsiniz. Web sunucularına yapılan ddos saldırılarının kaynağı Netstat komutu ile bulunabilir.

Netstat komutu geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını görüntüler. Bu komut ile bilgisayarınızın bağlı olduğu bağlantı noktaları, internet ile alakalı kullandığınız programaların nerelere bağlandığı ve ethernet istatistikleri gibi bir çok bilgiyi görebilirsiniz. Web sunucularına yapılan ddos saldırılarının kaynağı Netstat komutu ile bulunabilir.

Aşağıda Netstat komutunun tüm parametrelerini görebilirsiniz.

C:\>netstat -?

Geçerli protokol istatistiklerini ve TCP/IP ağ bağlantılarını

görüntüler.

görüntüler.

NETSTAT [-a] [-b] [-e] [-f] [-n] [-o] [-p proto] [-r] [-s] [-t] [interval]

-a Tüm bağlantıları ve dinleme bağlantı noktalarını görüntüler.

-b Her bağlantıyı veya dinleme bağlantı noktasını oluştururken

kullanılan yürütülebilir dosyaya görüntüler. Bazı durumlarda

bilinen yürütme dosyaları birden fazla bağımsız bileşen

barındırır ve bu durumlarda bağlantıyı veya dinleme bağlantı

noktasını oluştururken kullanılan bileşenlerin sırası

görüntülenir. Bu durumda, altta [] içinde yürütülebilir

dosyanın adı, üstte çağırdığı bileşen görüntülenir ve

TCP/IP’ye ulaşılana kadar bu biçimde devam edilir.

Bu seçeneğin çalışması fazla zaman alabilir ve izinleriniz

yeterli değilse işlem başarısız olur.

-e Ethernet istatistiklerini görüntüler. Bu, -s seçeneğiyle

birleştirilebilir.

-f Yabancı adresler için Tam Etki Alanı Adlarını (FQDN)

görüntüler.

-n Adresleri ve bağlantı noktaları numaralarını sayı

biçiminde gösterir.

-o Her bağlantıyla ilişkili sahip işlem kimliğini görüntüler.

-p proto Proto bölümünde belirtilen protokolün bağlantılarını

gösterir. Proto, TCP, UDP, TCPv6 ya da UDPv6 olabilir.

Protokol başına istatistikleri görüntülemek için

-s seçeneğiyle kullanıldığında, proto değeri IP, IPv6,

ICMP, ICMPv6, TCP, TCPv6, UDP ya da UDPv6 olabilir.

-r Yönlendirme tablosunu görüntüler.

-s Her protokolün ayrı ayrı istatistiklerini görüntüler.

Varsayılan olarak, IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP ve

UDPv6 istatistikleri görüntülenir; varsayılanın bir

alt kümesini belirtmek için -p seçeneği kullanılabilir.

-t Geçerli bağlantı boşaltma durumunu görüntüler.

aralık Her görüntüleme arasında aralıkta belirtilen saniye sayısı

kadar duraklayarak, seçili istatistikleri yeniden görüntüler.

İstatistikleri yeniden görüntülemeyi durdurmak için,

CTRL+C’ye basın. Atlanırsa, netstat önce geçerli yapılandırma

bilgilerini görüntüleyecektir.

-b Her bağlantıyı veya dinleme bağlantı noktasını oluştururken

kullanılan yürütülebilir dosyaya görüntüler. Bazı durumlarda

bilinen yürütme dosyaları birden fazla bağımsız bileşen

barındırır ve bu durumlarda bağlantıyı veya dinleme bağlantı

noktasını oluştururken kullanılan bileşenlerin sırası

görüntülenir. Bu durumda, altta [] içinde yürütülebilir

dosyanın adı, üstte çağırdığı bileşen görüntülenir ve

TCP/IP’ye ulaşılana kadar bu biçimde devam edilir.

Bu seçeneğin çalışması fazla zaman alabilir ve izinleriniz

yeterli değilse işlem başarısız olur.

-e Ethernet istatistiklerini görüntüler. Bu, -s seçeneğiyle

birleştirilebilir.

-f Yabancı adresler için Tam Etki Alanı Adlarını (FQDN)

görüntüler.

-n Adresleri ve bağlantı noktaları numaralarını sayı

biçiminde gösterir.

-o Her bağlantıyla ilişkili sahip işlem kimliğini görüntüler.

-p proto Proto bölümünde belirtilen protokolün bağlantılarını

gösterir. Proto, TCP, UDP, TCPv6 ya da UDPv6 olabilir.

Protokol başına istatistikleri görüntülemek için

-s seçeneğiyle kullanıldığında, proto değeri IP, IPv6,

ICMP, ICMPv6, TCP, TCPv6, UDP ya da UDPv6 olabilir.

-r Yönlendirme tablosunu görüntüler.

-s Her protokolün ayrı ayrı istatistiklerini görüntüler.

Varsayılan olarak, IP, IPv6, ICMP, ICMPv6, TCP, TCPv6, UDP ve

UDPv6 istatistikleri görüntülenir; varsayılanın bir

alt kümesini belirtmek için -p seçeneği kullanılabilir.

-t Geçerli bağlantı boşaltma durumunu görüntüler.

aralık Her görüntüleme arasında aralıkta belirtilen saniye sayısı

kadar duraklayarak, seçili istatistikleri yeniden görüntüler.

İstatistikleri yeniden görüntülemeyi durdurmak için,

CTRL+C’ye basın. Atlanırsa, netstat önce geçerli yapılandırma

bilgilerini görüntüleyecektir.

C:\>

Netstat komutu ile yukaradaki parametrelerden birini kullanmak için komutun yanına boşluk bırakarak üstteki harflerden birini kullanmanız yeterli (netstat -a gibi) . Komut parametrelerini ayrı ayrı kullanabileecğiniz gibi aynı satırda birkaç komutu aynı anda kullanabilirsiniz.

Aşağıdaki netstat -e komutunu kullanarak bilgisayarınızın ethetnet istatistiklerini görebilirsiniz.

C:\>netstat -e

Arabirim İstatistikleri

Alınan Gönderilen

Bayt 177380600 31692456

Tekli yayın paketi 173145 140625

Tekli yayın olmayan

paketler 1220 8172

Atılanlar 0 0

Hatalar 0 0

Bilinmeyen protokoller

0

C:\>

Arabirim İstatistikleri

Alınan Gönderilen

Bayt 177380600 31692456

Tekli yayın paketi 173145 140625

Tekli yayın olmayan

paketler 1220 8172

Atılanlar 0 0

Hatalar 0 0

Bilinmeyen protokoller

0

C:\>

Aşağıdaki komut ile tüm bağlantıları ve dinleme noktalarını görüntüleyelim.

C:\>netstat -ano

Etkin Bağlantılar

İl.Kr. Yerel Adres Yabancı Adres Durum PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 656

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:49152 0.0.0.0:0 LISTENING 384

TCP 0.0.0.0:49153 0.0.0.0:0 LISTENING 692

TCP 0.0.0.0:49154 0.0.0.0:0 LISTENING 480

TCP 0.0.0.0:49155 0.0.0.0:0 LISTENING 812

TCP 0.0.0.0:49156 0.0.0.0:0 LISTENING 472

TCP 192.168.1.173:139 0.0.0.0:0 LISTENING 4

TCP 192.168.1.173:49166 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49167 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49168 203.109.51.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49169 203.107.29.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49171 62.55.108.45:80 ESTABLISHED 1000

TCP 192.168.1.173:49172 82.118.199.131:80 CLOSE_WAIT 1000

TCP 192.168.1.173:49173 223.41.0.134:443 ESTABLISHED 1000

TCP [::]:135 [::]:0 LISTENING 656

TCP [::]:445 [::]:0 LISTENING 4

TCP [::]:5357 [::]:0 LISTENING 4

TCP [::]:49152 [::]:0 LISTENING 384

TCP [::]:49153 [::]:0 LISTENING 692

TCP [::]:49154 [::]:0 LISTENING 480

TCP [::]:49155 [::]:0 LISTENING 812

TCP [::]:49156 [::]:0 LISTENING 472

UDP 0.0.0.0:123 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:5355 *:* 1052

UDP 0.0.0.0:52497 *:* 952

UDP 0.0.0.0:57601 *:* 2472

UDP 0.0.0.0:57603 *:* 952

UDP 127.0.0.1:1900 *:* 2472

UDP 127.0.0.1:60828 *:* 1000

UDP 127.0.0.1:61714 *:* 2472

UDP 192.168.1.173:137 *:* 4

UDP 192.168.1.173:138 *:* 4

UDP 192.168.1.173:1900 *:* 2472

UDP 192.168.1.173:61713 *:* 2472

UDP [::]:123 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:5355 *:* 1052

UDP [::]:52498 *:* 952

UDP [::]:57602 *:* 2472

UDP [::]:57604 *:* 952

UDP [::1]:1900 *:* 2472

UDP [::1]:61712 *:* 2472

İl.Kr. Yerel Adres Yabancı Adres Durum PID

TCP 0.0.0.0:135 0.0.0.0:0 LISTENING 656

TCP 0.0.0.0:445 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:5357 0.0.0.0:0 LISTENING 4

TCP 0.0.0.0:49152 0.0.0.0:0 LISTENING 384

TCP 0.0.0.0:49153 0.0.0.0:0 LISTENING 692

TCP 0.0.0.0:49154 0.0.0.0:0 LISTENING 480

TCP 0.0.0.0:49155 0.0.0.0:0 LISTENING 812

TCP 0.0.0.0:49156 0.0.0.0:0 LISTENING 472

TCP 192.168.1.173:139 0.0.0.0:0 LISTENING 4

TCP 192.168.1.173:49166 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49167 64.2.24.160:80 ESTABLISHED 1000

TCP 192.168.1.173:49168 203.109.51.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49169 203.107.29.254:80 ESTABLISHED 1000

TCP 192.168.1.173:49171 62.55.108.45:80 ESTABLISHED 1000

TCP 192.168.1.173:49172 82.118.199.131:80 CLOSE_WAIT 1000

TCP 192.168.1.173:49173 223.41.0.134:443 ESTABLISHED 1000

TCP [::]:135 [::]:0 LISTENING 656

TCP [::]:445 [::]:0 LISTENING 4

TCP [::]:5357 [::]:0 LISTENING 4

TCP [::]:49152 [::]:0 LISTENING 384

TCP [::]:49153 [::]:0 LISTENING 692

TCP [::]:49154 [::]:0 LISTENING 480

TCP [::]:49155 [::]:0 LISTENING 812

TCP [::]:49156 [::]:0 LISTENING 472

UDP 0.0.0.0:123 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 952

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:3702 *:* 2472

UDP 0.0.0.0:5355 *:* 1052

UDP 0.0.0.0:52497 *:* 952

UDP 0.0.0.0:57601 *:* 2472

UDP 0.0.0.0:57603 *:* 952

UDP 127.0.0.1:1900 *:* 2472

UDP 127.0.0.1:60828 *:* 1000

UDP 127.0.0.1:61714 *:* 2472

UDP 192.168.1.173:137 *:* 4

UDP 192.168.1.173:138 *:* 4

UDP 192.168.1.173:1900 *:* 2472

UDP 192.168.1.173:61713 *:* 2472

UDP [::]:123 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:3702 *:* 2472

UDP [::]:3702 *:* 952

UDP [::]:5355 *:* 1052

UDP [::]:52498 *:* 952

UDP [::]:57602 *:* 2472

UDP [::]:57604 *:* 952

UDP [::1]:1900 *:* 2472

UDP [::1]:61712 *:* 2472

C:\>

Netstat -s komutu ile her protokolün aşağıdaki gibi ayrı ayrı istatistiklerini görüntüleyebilirsiniz.

C:\>netstat -s

IPv4 İstatistiği

Alınan Paket = 59302

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 10412

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 48

Alınan Teslim Edilmiş Paketler = 49729

Çıktı İstekleri = 66838

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 0

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

IPv6 İstatistiği

Alınan Paket = 494

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 49

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 7

Alınan Teslim Edilmiş Paketler = 5023

Çıktı İstekleri = 4981

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 2

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

ICMP4 İstatistikleri

Alınan Gönderilen

İletiler 7 10

Hatalar 0 0

Hedef Ulaşılamaz 7 10

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Kaynak Bastırıldı 0 0

Yeniden Yönlendirir 0 0

Yankı Yanıtları 0 0

Yankılar 0 0

Tarih Bilgisi 0 0

Tarih Bilgisi Yanıtları 0 0

Adres Maskeleri 0 0

Adres Maskesi Yanıtları 0 0

Yönlendirici Bağlantıları 0 0

Yönlendirici Bildirileri 0 0

ICMPv6 İstatistikleri

Alınan Gönderilen

İletiler 40 45

Hatalar 0 0

Hedef Ulaşılamaz 0 7

Paket Çok Büyük 0 0

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Yankılar 0 0

Yankı Yanıtları 0 0

MLD Sorguları 0 0

MLD Raporları 0 0

MLD Yapılanlar 0 0

Yönlendirici Bağlantıları 0 6

Yönlendirici Bildirileri 3 0

Komşu Bağlantıları 16 16

Komşu Bildirileri 21 16

Yeniden Yönlendirir 0 0

Yönlendirici Yeniden Numaralamaları 0 0

IPv4 için TCP İstatistiği

Etkin Bağlantılar = 2631

Pasif Bağlantılar = 19

Başarısız Bağlantı Girişimleri = 8

Bağlantıları Sıfırla = 1554

Etkin Bağlantılar = 157

Alınan Bölütler = 47902

Gönderilen Bölütler = 40262

Yeniden İletilen Bölütler = 18

IPv6 için TCP İstatistiği

Etkin Bağlantılar = 14

Pasif Bağlantılar = 7

Başarısız Bağlantı Girişimleri = 0

Bağlantıları Sıfırla = 10

Etkin Bağlantılar = 2

Alınan Bölütler = 223

Gönderilen Bölütler = 221

Yeniden İletilen Bölütler = 0

IPv4 UDP İstatistiği

Alınan Veri Birimi = 26421

Bağlantı Noktası Yok = 41

Alınan Hatalar = 0

Gönderilen Veri Birimi= 26523

IPv6 UDP İstatistiği

Alınan Veri Birimi = 3255

Bağlantı Noktası Yok = 7

Alınan Hatalar = 0

Gönderilen Veri Birimi= 4682

IPv4 İstatistiği

Alınan Paket = 59302

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 10412

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 48

Alınan Teslim Edilmiş Paketler = 49729

Çıktı İstekleri = 66838

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 0

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

IPv6 İstatistiği

Alınan Paket = 494

Alınan Başlık Hataları = 0

Alınan Adres Hataları = 49

İletilen Veri Birimleri = 0

Alınan Bilinmeyen İletişim Kuralı = 0

Alınan Atılmış Paketler = 7

Alınan Teslim Edilmiş Paketler = 5023

Çıktı İstekleri = 4981

Yönlendirme atılanları = 0

Atılan Çıktı Paketleri = 0

Çıktı Paketinin Yolu Yok = 2

Yeniden Birleştirme Gerekli = 0

Yeniden Birleştirme Başarılı = 0

Yeniden Birleştirme Başarısız = 0

Başarıyla Bölünmüş Veri Birimleri = 0

Başarısız Bölünmüş Veri Birimleri = 0

Oluşturulan Parçacıklar = 0

ICMP4 İstatistikleri

Alınan Gönderilen

İletiler 7 10

Hatalar 0 0

Hedef Ulaşılamaz 7 10

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Kaynak Bastırıldı 0 0

Yeniden Yönlendirir 0 0

Yankı Yanıtları 0 0

Yankılar 0 0

Tarih Bilgisi 0 0

Tarih Bilgisi Yanıtları 0 0

Adres Maskeleri 0 0

Adres Maskesi Yanıtları 0 0

Yönlendirici Bağlantıları 0 0

Yönlendirici Bildirileri 0 0

ICMPv6 İstatistikleri

Alınan Gönderilen

İletiler 40 45

Hatalar 0 0

Hedef Ulaşılamaz 0 7

Paket Çok Büyük 0 0

Zaman Aşıldı 0 0

Parametre Sorunları 0 0

Yankılar 0 0

Yankı Yanıtları 0 0

MLD Sorguları 0 0

MLD Raporları 0 0

MLD Yapılanlar 0 0

Yönlendirici Bağlantıları 0 6

Yönlendirici Bildirileri 3 0

Komşu Bağlantıları 16 16

Komşu Bildirileri 21 16

Yeniden Yönlendirir 0 0

Yönlendirici Yeniden Numaralamaları 0 0

IPv4 için TCP İstatistiği

Etkin Bağlantılar = 2631

Pasif Bağlantılar = 19

Başarısız Bağlantı Girişimleri = 8

Bağlantıları Sıfırla = 1554

Etkin Bağlantılar = 157

Alınan Bölütler = 47902

Gönderilen Bölütler = 40262

Yeniden İletilen Bölütler = 18

IPv6 için TCP İstatistiği

Etkin Bağlantılar = 14

Pasif Bağlantılar = 7

Başarısız Bağlantı Girişimleri = 0

Bağlantıları Sıfırla = 10

Etkin Bağlantılar = 2

Alınan Bölütler = 223

Gönderilen Bölütler = 221

Yeniden İletilen Bölütler = 0

IPv4 UDP İstatistiği

Alınan Veri Birimi = 26421

Bağlantı Noktası Yok = 41

Alınan Hatalar = 0

Gönderilen Veri Birimi= 26523

IPv6 UDP İstatistiği

Alınan Veri Birimi = 3255

Bağlantı Noktası Yok = 7

Alınan Hatalar = 0

Gönderilen Veri Birimi= 4682

C:\>

------

Örnek İle Netstat Komutu

Netstat (network statistics) komut satırından ağ bağlantılarını kontrol etmeye yarayan yardımcı bir programdır. Gelen ve giden bağlantılarla birlikte rotalama tablolarını da görmemizi sağlar. Ağ kartlarına ait istatistiklerle beraber sisteminizdeki açık Portları kontrol etmenize yardımcı olur.

Aşağıda, netstat komutuna ait 20 farklı örnek gösterilmiştir. netstat -h komutuyla yardım dokümanını görüntüleyebilirsiniz. CentOS vb. dağıtımlarda net-tools paketi kullanım dışı bırakıldığından netstat programını bulamayabilirsiniz. netstat yerine ss komutunu da kullanabilirsiniz.

Şimdi, sırayla örneklere bakalım.

Netstat (network statistics) komut satırından ağ bağlantılarını kontrol etmeye yarayan yardımcı bir programdır. Gelen ve giden bağlantılarla birlikte rotalama tablolarını da görmemizi sağlar. Ağ kartlarına ait istatistiklerle beraber sisteminizdeki açık Portları kontrol etmenize yardımcı olur.

Aşağıda,

netstat komutuna ait 20 farklı örnek gösterilmiştir. netstat -h komutuyla yardım dokümanını görüntüleyebilirsiniz. CentOS vb. dağıtımlarda net-tools paketi kullanım dışı bırakıldığından netstat programını bulamayabilirsiniz. netstat yerine ss komutunu da kullanabilirsiniz.

Şimdi, sırayla örneklere bakalım.

1. TCP ve UDP Protokolünde Dinleme Yapan Tüm Portlar

netstat -a | more

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 0 *:59482 *:* LISTEN

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

Active UNIX domain sockets (servers and established)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 16972 /tmp/orbit-root/linc-76b-0-6fa08790553d6

unix 2 [ ACC ] STREAM LISTENING 17149 /tmp/orbit-root/linc-794-0-7058d584166d2

unix 2 [ ACC ] STREAM LISTENING 17161 /tmp/orbit-root/linc-792-0-546fe905321cc

unix 2 [ ACC ] STREAM LISTENING 15938 /tmp/orbit-root/linc-74b-0-415135cb6aeab

netstat -a | more

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 0 *:59482 *:* LISTEN

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

Active UNIX domain sockets (servers and established)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 16972 /tmp/orbit-root/linc-76b-0-6fa08790553d6

unix 2 [ ACC ] STREAM LISTENING 17149 /tmp/orbit-root/linc-794-0-7058d584166d2

unix 2 [ ACC ] STREAM LISTENING 17161 /tmp/orbit-root/linc-792-0-546fe905321cc

unix 2 [ ACC ] STREAM LISTENING 15938 /tmp/orbit-root/linc-74b-0-415135cb6aeab

2. Sadece TCP Portları Listeleme

netstat -at

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT

netstat -at

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT

3. UDP Portları Listeleme

netstat -au

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

udp 0 0 *:mdns *:*

netstat -au

Active Internet connections (servers and established)

Proto Recv-Q Send-Q Local Address Foreign Address State

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

udp 0 0 *:mdns *:*

4. Dinleme Yapan Tüm Bağlantıları Listeleme

netstat -l

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:58642 *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 16972 /tmp/orbit-root/linc-76b-0-6fa08790553d6

unix 2 [ ACC ] STREAM LISTENING 17149 /tmp/orbit-root/linc-794-0-7058d584166d2

unix 2 [ ACC ] STREAM LISTENING 17161 /tmp/orbit-root/linc-792-0-546fe905321cc

unix 2 [ ACC ] STREAM LISTENING 15938 /tmp/orbit-root/linc-74b-0-415135cb6aeab

netstat -l

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:58642 *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

udp 0 0 *:35036 *:*

udp 0 0 *:npmp-local *:*

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 16972 /tmp/orbit-root/linc-76b-0-6fa08790553d6

unix 2 [ ACC ] STREAM LISTENING 17149 /tmp/orbit-root/linc-794-0-7058d584166d2

unix 2 [ ACC ] STREAM LISTENING 17161 /tmp/orbit-root/linc-792-0-546fe905321cc

unix 2 [ ACC ] STREAM LISTENING 15938 /tmp/orbit-root/linc-74b-0-415135cb6aeab

5. TCP Dinleme Yapan Portları Listeleme

netstat -lt

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:dctp *:* LISTEN

tcp 0 0 *:mysql *:* LISTEN

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:munin *:* LISTEN

tcp 0 0 *:ftp *:* LISTEN

tcp 0 0 localhost.localdomain:ipp *:* LISTEN

tcp 0 0 localhost.localdomain:smtp *:* LISTEN

tcp 0 0 *:http *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 *:https *:* LISTEN

netstat -lt

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

tcp 0 0 *:dctp *:* LISTEN

tcp 0 0 *:mysql *:* LISTEN

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:munin *:* LISTEN

tcp 0 0 *:ftp *:* LISTEN

tcp 0 0 localhost.localdomain:ipp *:* LISTEN

tcp 0 0 localhost.localdomain:smtp *:* LISTEN

tcp 0 0 *:http *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 *:https *:* LISTEN

6. UDP Dinleme Yapan Portları Listeleme

netstat -lu

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

udp 0 0 *:39578 *:*

udp 0 0 *:meregister *:*

udp 0 0 *:vpps-qua *:*

udp 0 0 *:openvpn *:*

udp 0 0 *:mdns *:*

udp 0 0 *:sunrpc *:*

udp 0 0 *:ipp *:*

udp 0 0 *:60222 *:*

udp 0 0 *:mdns *:*

netstat -lu

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State

udp 0 0 *:39578 *:*

udp 0 0 *:meregister *:*

udp 0 0 *:vpps-qua *:*

udp 0 0 *:openvpn *:*

udp 0 0 *:mdns *:*

udp 0 0 *:sunrpc *:*

udp 0 0 *:ipp *:*

udp 0 0 *:60222 *:*

udp 0 0 *:mdns *:*

7. UNIX Protokolünde Dinleme Yapan Portları Listeleme

netstat -lx

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 4171 @ISCSIADM_ABSTRACT_NAMESPACE

unix 2 [ ACC ] STREAM LISTENING 5767 /var/run/cups/cups.sock

unix 2 [ ACC ] STREAM LISTENING 7082 @/tmp/fam-root-

unix 2 [ ACC ] STREAM LISTENING 6157 /dev/gpmctl

unix 2 [ ACC ] STREAM LISTENING 6215 @/var/run/hald/dbus-IcefTIUkHm

unix 2 [ ACC ] STREAM LISTENING 6038 /tmp/.font-unix/fs7100

unix 2 [ ACC ] STREAM LISTENING 6175 /var/run/avahi-daemon/socket

unix 2 [ ACC ] STREAM LISTENING 4157 @ISCSID_UIP_ABSTRACT_NAMESPACE

unix 2 [ ACC ] STREAM LISTENING 60835836 /var/lib/mysql/mysql.sock

unix 2 [ ACC ] STREAM LISTENING 4645 /var/run/audispd_events

unix 2 [ ACC ] STREAM LISTENING 5136 /var/run/dbus/system_bus_socket

unix 2 [ ACC ] STREAM LISTENING 6216 @/var/run/hald/dbus-wsUBI30V2I

unix 2 [ ACC ] STREAM LISTENING 5517 /var/run/acpid.socket

unix 2 [ ACC ] STREAM LISTENING 5531 /var/run/pcscd.comm

netstat -lx

Active UNIX domain sockets (only servers)

Proto RefCnt Flags Type State I-Node Path

unix 2 [ ACC ] STREAM LISTENING 4171 @ISCSIADM_ABSTRACT_NAMESPACE

unix 2 [ ACC ] STREAM LISTENING 5767 /var/run/cups/cups.sock

unix 2 [ ACC ] STREAM LISTENING 7082 @/tmp/fam-root-

unix 2 [ ACC ] STREAM LISTENING 6157 /dev/gpmctl

unix 2 [ ACC ] STREAM LISTENING 6215 @/var/run/hald/dbus-IcefTIUkHm

unix 2 [ ACC ] STREAM LISTENING 6038 /tmp/.font-unix/fs7100

unix 2 [ ACC ] STREAM LISTENING 6175 /var/run/avahi-daemon/socket

unix 2 [ ACC ] STREAM LISTENING 4157 @ISCSID_UIP_ABSTRACT_NAMESPACE

unix 2 [ ACC ] STREAM LISTENING 60835836 /var/lib/mysql/mysql.sock

unix 2 [ ACC ] STREAM LISTENING 4645 /var/run/audispd_events

unix 2 [ ACC ] STREAM LISTENING 5136 /var/run/dbus/system_bus_socket

unix 2 [ ACC ] STREAM LISTENING 6216 @/var/run/hald/dbus-wsUBI30V2I

unix 2 [ ACC ] STREAM LISTENING 5517 /var/run/acpid.socket

unix 2 [ ACC ] STREAM LISTENING 5531 /var/run/pcscd.comm

8. İstatistikleri Protokole Göre Görüntüleme

netstat -s

Ip:

2461 total packets received

0 forwarded

0 incoming packets discarded

2431 incoming packets delivered

2049 requests sent out

Icmp:

0 ICMP messages received

0 input ICMP message failed.

ICMP input histogram:

1 ICMP messages sent

0 ICMP messages failed

ICMP output histogram:

destination unreachable: 1

Tcp:

159 active connections openings

1 passive connection openings

4 failed connection attempts

0 connection resets received

1 connections established

2191 segments received

1745 segments send out

24 segments retransmited

0 bad segments received.

4 resets sent

Udp:

243 packets received

1 packets to unknown port received.

0 packet receive errors

281 packets sent

netstat -s

Ip:

2461 total packets received

0 forwarded

0 incoming packets discarded

2431 incoming packets delivered

2049 requests sent out

Icmp:

0 ICMP messages received

0 input ICMP message failed.

ICMP input histogram:

1 ICMP messages sent

0 ICMP messages failed

ICMP output histogram:

destination unreachable: 1

Tcp:

159 active connections openings

1 passive connection openings

4 failed connection attempts

0 connection resets received

1 connections established

2191 segments received

1745 segments send out

24 segments retransmited

0 bad segments received.

4 resets sent

Udp:

243 packets received

1 packets to unknown port received.

0 packet receive errors

281 packets sent

9. TCP Protokol İstatistiklerini Gösterme

netstat -st

Tcp:

2805201 active connections openings

1597466 passive connection openings

1522484 failed connection attempts

37806 connection resets received

1 connections established

57718706 segments received

64280042 segments send out

3135688 segments retransmited

74 bad segments received.

17580 resets sent

netstat -st

Tcp:

2805201 active connections openings

1597466 passive connection openings

1522484 failed connection attempts

37806 connection resets received

1 connections established

57718706 segments received

64280042 segments send out

3135688 segments retransmited

74 bad segments received.

17580 resets sent

10. UDP Protokol İstatistiklerini Gösterme

netstat -su

Udp:

1774823 packets received

901848 packets to unknown port received.

0 packet receive errors

2968722 packets sent

netstat -su

Udp:

1774823 packets received

901848 packets to unknown port received.

0 packet receive errors

2968722 packets sent

11. PID Numarasıyla Portu Kullanan Servisi Görüntüleme

netstat -tp

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED 2179/sshd

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT 1939/clock-applet

netstat -tp

Active Internet connections (w/o servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED 2179/sshd

tcp 1 0 192.168.0.2:59292 www.gov.com:http CLOSE_WAIT 1939/clock-applet

12. Promiscuous Mod Görüntüleme

netstat -ac 5 | grep tcp

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:58642 *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 1 0 192.168.0.2:59447 www.gov.com:http CLOSE_WAIT

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 0 *:59482 *:* LISTEN

netstat -ac 5 | grep tcp

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:58642 *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 1 0 192.168.0.2:59447 www.gov.com:http CLOSE_WAIT

tcp 0 52 192.168.0.2:ssh 192.168.0.1:egs ESTABLISHED

tcp 0 0 *:sunrpc *:* LISTEN

tcp 0 0 *:ssh *:* LISTEN

tcp 0 0 localhost:ipp *:* LISTEN

tcp 0 0 localhost:smtp *:* LISTEN

tcp 0 0 *:59482 *:* LISTEN

13. Kernel IP Rotalamayı Görüntüleme

netstat -r

Kernel IP routing table

Destination Gateway Genmask Flags MSS Window irtt Iface

192.168.0.0 * 255.255.255.0 U 0 0 0 eth0

link-local * 255.255.0.0 U 0 0 0 eth0

default 192.168.0.1 0.0.0.0 UG 0 0 0 eth0

netstat -r

Kernel IP routing table